Due appunti di Forensic Analysis

Premessa

La Forensic Data Analysis non è certamente il mio campo principale ma essendo iscritto all’Albo dei Consulenti Tecnici di Ufficio e dei Periti del Tribunale di Torino, voglio riportare qualche nota per interventi semplici con attrezzatura anche libera e occasionale.

Il caso didattico

Immaginiamo di avere una memoria di massa da analizzare: per poterlo fare senza rischiare di alterarla, occorre effettuare una copia forense, per la quale sia stato calcolato un hash complessivo o a blocchi, in modo da garantire l'equivalenza dei dati e, su quella, si potrà procedere con l'analisi, che potrà essere di moltissimi tipi diversi, per esempio:

- individuare la presenza di file con determinate proprietà (visibili normalmente o cancellati)

- la presenza di determinati software o configurazioni

- la verifica che “qualcosa” abbia una certa data o sia in qualche modo cambiato in una certa data... tema tanto ricorrente in informatica quanto difficile da poter provare in termini formali, nella maggior parte dei casi

- eccetera

Non potendo sapere quale tipo di analisi si dovrà compiere, mi limito a fornire alcuni metodi per la fase iniziale: come creare una copia forense.

Peraltro, anche senza tirare in ballo la Forensic Analysis, nel semplice caso di un backup non incrementale, potrebbe essere una buona pratica calcolarne gli hash così da avere una sicurezza ben maggiore, rispetto alla semplice duplicazione, che la copia corrisponda all'originale.

La copia forense

Per poter ottenere questa copia, ci sono sostanzialmente due modi:

- tramite dei dispositivi dedicati;

- con del software (libero e non).

In entrambi i casi, otterrete non un semplice file immagine (come potreste avere utilizzando dd o una delle sue varianti) ma una serie di chunk con i rispettivi hash e la verifica complessiva della loro sequenza: l'immagine sarà quindi ricostruita con degli appositi software che creano in sostanza un dispositivo virtuale trasparente agli occhi del sistema operativo e sul quale si potrà, tipicamente in sola lettura, procedere all'analisi.

Hardware

I primi sono certamente molto comodi, veloci, sicuri e... costosi 😃: per un'attività occasionale, sicuramente non potrete permettervi questi dispostivi dedicati né in forma di acquisto, né in forma di noleggio. Come esempio, posso citare il Falcon®-NEO Forensic Imager o il suo predecessore Forensic Dossier, sempre della Logicube.

Il Logicube Falcon®-NEO Forensic Imager

Software

I secondi richiedono più tempo ed attenzione ma, come spesso capita per il software libero, vi permettono incidentalmente di imparare alcune cose.

Nel software libero, sicuramente voglio citare CAINE, sia perché è un'ottima distribuzione live di GNU/Linux specifica per questo settore e nota in tutto il mondo, sia perché è realizzata da Giovanni Bassetti, un nostro connazionale.

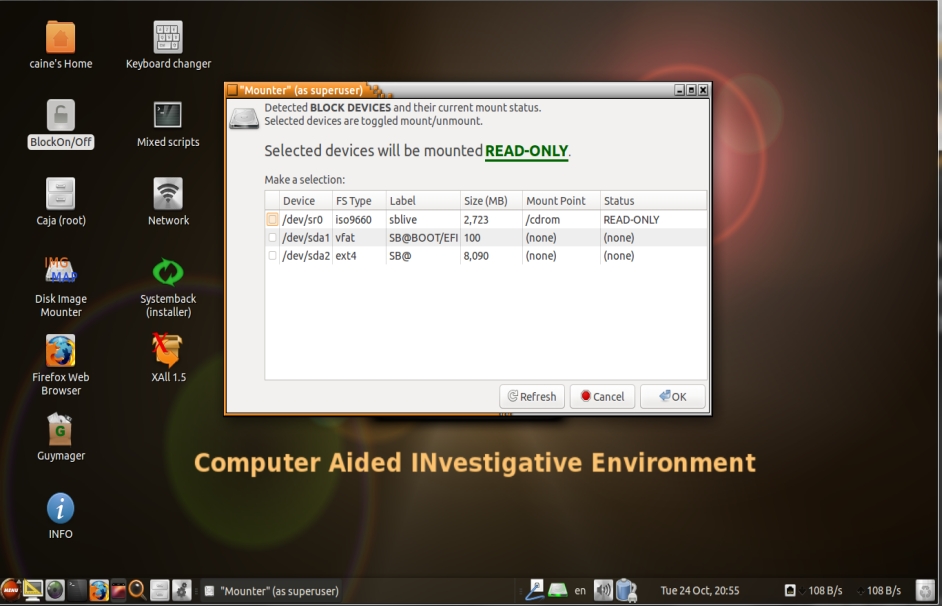

Uno screenshot di CAINE preso dal sito stesso della distro

CAINE monta di default tutti i dischi in sola lettura e, utilizzando i software già presenti sul desktop, è possibile realizzare una copia con i metodi summenzionati: naturalmente la copia dovrà essere scritta su di un supporto fisico, quindi separatamente potrete montare una partizione in scrittura con i normali metodi usati da riga di comando su UNIX. Sempre sul desktop è poi presente il programma per creare il device virtuale ottenuto dall'aggregazione dei chunk, che verrà anch'esso montato read-only.

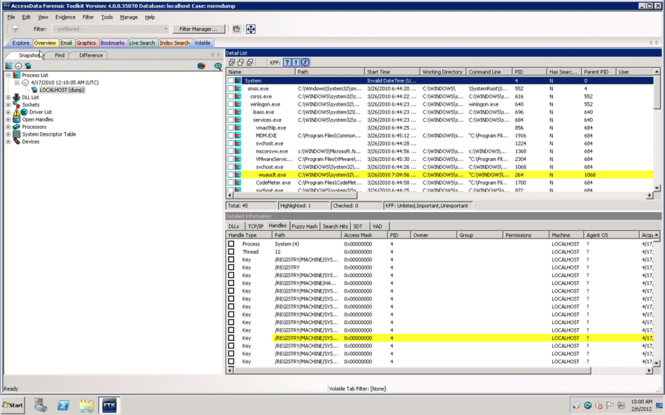

Nel caso i dispositivi da analizzare siano costituiti da più di una partizione - tipicamente l'hard disk di un PC, per esempio, ho trovato invece più comodo utilizzare un software proprietario per Windows: FTK (Forensic Toolkit) della AccessData, perché CAINE, almeno per il mio livello di conoscenza, riesce a montare in questi casi solo la prima partizione.

Uno screenshot di FTK

Conclusioni

Spero che queste note possano essere di spunto per chi, in qualche modo, non è nel settore ma ha comunque la competenza informatica per poterglisi avvicinare e voglio certamente ringraziare i colleghi ingegneri Simone Cipriani e Fabrizio Vinardi dello Studio Ing. Vinardi che svolgono la professione specificamente in questo campo.

--

Fotografia di copertina di Niv Singer su Unsplash (Banksy, Marble Arch, London).